La fuente de alimentación es la parte más importante de un ordenador ya que es la encargada de suministrar la energía eléctrica al equipo. Antes de cambiarla es necesario que compruebes que la toma eléctrica tiene corriente y que el cable está bien conectado.

Si ya has verificado que hay corriente y que el cable está bien conectado, lo siguiente que debemos hacer es desconectar la fuente de la red eléctrica. Una vez desconectada, podemos abrir el ordenador sin correr el riesgo de sufrir una descarga eléctrica.

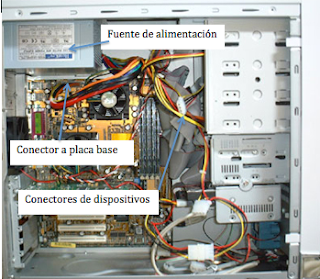

Esto es lo que nos vamos a encontrar una vez abierto el equipo:

La etiqueta de la fuente de alimentación nos indica las características de esta.

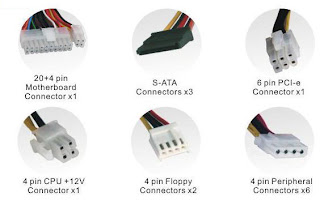

El siguiente paso será quitar los tornillos de sujeción de la fuente con la carcasa, estos se encuentran en la parte trasera de la carcasa (4 tornillos). Una vez quitados los tornillos, iremos desconectando los conectores de la fuente antigua y conectando los de la nueva fuente, conector por conector, de esta manera no nos equivocaremos ni nos olvidaremos de ningún conector. ¡¡ Importante: nunca debemos forzar los conectores ya que solo pueden estar conectados de una forma!!.

En la siguiente imagen podemos ver los diferentes conectores que nos encontraremos:

Una vez hayamos conectado la nueva fuente, la atornillamos, cerramos el equipo y sólo nos quedaría enchufarla y poner en marcha el equipo.

Artículo creado por el departamento de reparación de ordenadores de la empresa SOINTELCA (por Gustavo Martín)